IBM i のウンチクを語ろう:その108

- IBM i 7.6の発表の中で注目したいこと -

皆さん、こんにちは。先の4月8日にIBM i バージョン7.6が発表されたことは、既に多くの方がご存じのことと思います。2022年5月のバージョン7.5登場以来ほぼ3年、コミットされているわけではありませんが、バージョン7.3以来の実績としてこの3年周期は定着しつつあるのではないでしょうか。開発者が公式発表前に7.6の登場時期を語る時、「このところは3年周期が維持されています。前回発表は2022年だったから、次はいつか計算できますね・・・」とそれとなく示唆することもありましたし、IBM i の将来を示すサポート・ロードマップもこの周期を前提に描かれています。そして今回のハイライトはセキュリティ機能の強化、特にIBM i に統合されたMFA(多要素認証:Multi Factor Authentication)だと言えます。製品の詳細については、各種セミナーや情報発信に委ねるとして、今回のコラムではMFA統合の意義を探ると共に、刷新されたロードマップを眺めてみたいと思います。

念のためですが、IBM i の機能強化は3年に一度の新バージョンのみではなく、最新の2つのバージョンを対象に年に2度リリースされるTR(テクノロジー・リフレッシュ)によっても提供されます。今回発表されたのは、新バージョン7.6だけでなくバージョン7.5用のTR6であり、今後しばらくの間はこれら2つのバージョンを対象にしたTRがリリースされ、機能強化されてゆきます。一方でバージョン7.4は今後のTR対象から外れることで、現状機能のまま凍結されることになります。今回発表において何も言及されておりませんが、今後のバージョン7.4のサポートはどうなるのか気になる方もいらっしゃるかもしれません。サポート期限の発表は、少なくとも12カ月以上前に発表される旨がIBMのWebページ最下部のNote1に明記されており、当コラムを書いている5月下旬の時点で何の発表情報も無いので、少なくとも2026年5月下旬まではサポートされるはずです。

さて、IBM i は極めてセキュリティレベルの高いシステムだとされていますが、「都市伝説」ではないのか、まずは客観的な情報として製品毎の脆弱性報告件数を眺めてみたいと思います。参照するのはアメリカ政府の支援を受けた非営利団体であるMITRE社による、CVE(Common Vulnerabilities and Exposures: 共通脆弱性識別子)データベースです。以下表は年別・製品毎に件数を拾い上げてまとめたものです。圧倒的な差がありますね。

| 2021 | 2022 | 2023 | 2024 | |

| IBM i (全バージョン) | 2 | 8 | 8 | 3 |

| Windows Server 2016 | 496 | 514 | 504 | 495 |

| Windows Server 2019 | 467 | 552 | 548 | 582 |

| Windows Server 2022 | 101 | 428 | 572 | 582 |

例えば以下URLを指定することで、2024年のIBM i の件数を知ることができます。ここで、「product_id=」に続く数値はサイト独自の製品識別コードであり、これを変更することで他製品の状況を知ることができます。IBM i は「26779」、Windows Server 2016は「34965」、Windows Server 2019は「50662」、Windows Server 2022は「100693」が割り当てられています。また、「startdate」(開始日)と「enddate」(終了日)に任意の値を設定することで、集計期間を指定できます。

https://www.cvedetails.com/cvss-score-charts.php?product_id=26779&startdate=2024-01-01&enddate=2024-12-31

IBM i がいかにセキュリティに優れたシステムだからと言ったところで、必ずしも企業のアプリケーション環境が安全であるとは限りません。ここで攻撃者が被害者環境にアクセスするための手段を知るために、「IBM X-Force 2025 脅威インテリジェンス・インデックス・レポート」のページ9を参照してみましょう。一部IBM i には該当しないものもありますが、IBM i が完璧であったとしても、その正規アカウント情報が攻撃者の手に渡ってしまえば、侵入されるリスクから逃れることはできないことがわかります。このケースに該当すると思われる以下の2~4番目の項目を合算すると、侵入手段全体のざっと3分の2に達しています。

- 30%:一般公開されたアプリケーションの脆弱性を狙ったもの

- 30%:何らかの手段で流出された正規のアカウント情報によるもの

- 25%:フィッシングによって窃取されたアカウント情報によるもの

- 11%:外部向けリモート・サーバー経由で窃取されたアカウント情報によるもの

- 2%:正規Webサイトへの不正コード注入

- 2%:リムーバブル・メディア上の不正コードを自動実行させるもの

正規アカウント情報流出に対抗する手段として有力視されているのが、冒頭に述べたMFA(多要素認証)です。日本のネット証券会社を巡って、アカウント乗っ取り被害のメディア報道が4月あたりから目立つようになってきたのはご存じのことと思います。ユーザーIDとパスワードのみによって各アカウントにアクセスできたために、本人に成りすまして株の売買が行われ、総額で3,000億円以上もの被害が生じたとされています。本人認証が甘かった点に原因があるとして、多くの証券会社が急ぎMFAの実装・必須化へと舵を切りましたし、中には補償の話が出ているところもあるようです。IBM i がこれに関わっていたわけではありませんが、この事件はMFAが世間の注目を集める大きなきっかけになっているのではないかと思います。ちなみにこの事件にかこつけて、偽の補償のお知らせメールを配信するなど、攻撃者の方も抜け目なく隙を突こうとしているそうですので、我々は片時も気を抜くことができません。

念のためにMFAを利用するにあたって、何点か確認しておきましょう。

これまではIBM i の新バージョンが登場すると、一つ前のバージョンに対しても新しいTRがリリースされ、全てではありませんが同等機能が実現されることがありました。MFA実装においては、これは当てはまりません。新たなシステム値導入とそれに伴うシステムの挙動の変更、技術者向けサービス・ツールであるDST/SSTへの実装、ACSやNavigatorにおけるMFA管理機能の実装など、IBM i のかなり広範に及ぶ変更が必要であったため、対象はバージョン7.6のみに限定されています。

OSの標準機能として統合されており、他にサーバーを必要としないのはメリットですね。そしてMFAはIBM i 7.6において必須というわけではなく、システム毎にMFAを利用する・しないを設定し、ユーザー・プロフィール毎に認証方法を設定できるという柔軟性があります。

統合MFAを利用する前提条件として、システム全体のセキュリティ・ポリシーを決定するためのシステム値QSECURITYは、40または50でなくてはなりません。システムの出荷時ディフォルト値は何年も以前より40に設定されているのですが、多くの方はこれをダウングレードして30またはそれ以下で使用されていたのではないでしょうか。先のバージョン7.5においてQSECURITY=30以上が必須になったために、それまでQSECURITY=20でシステムを利用されていた方にとっては、バージョン・アップに伴う作業負荷が従来の同等作業よりも増えたものと思います。バージョン7.6においてもMFA利用有無に関わらずQSECURITY要件は変わりませんので、バージョン7.5へのアップグレードの場合と同様の考慮が必要になります。さらにMFAを活かすためにはより厳しいQSECURITY=40以上にしなければなりません。おそらく多くのお客様は、一旦はQSECURITY=30を想定しながらバージョン・アップ作業を行い、その後アプリケーションの動作検証が完了してからQSECURITY値を40に変更してMFAを有効にする、という二段階のプロセスを踏むことになるのではないでしょうか。MFA実装における柔軟性は、このような場面で活かされるのではないかと思います。ただ通常の業務アプリケーションならば、まず問題にはならないと考えられます。

QSECURITY設定値の違いについては、IBMのドキュメント「システム・セキュリティー (QSecurity) システム値の使用方法」を参照ください。また、「セキュリティー・レベル30」および「セキュリティー・レベル40」の各セクションの中に、それぞれ下位のレベルから変更する際の考慮点が述べられています。

もう一つ変更が必要になるのは、パスワードのポリシーを決定するシステム値(QPWDLVL)であり、MFA利用の前提としてこの値は「4」でなくてはなりません。詳細はIBMのドキュメント「パスワード・レベル (QPWDLVL)」や「計画、パスワード・レベルの変更」を参照いただきたいのですが、パスワード長が最大128文字に広がり、任意の文字が利用でき、アルファベットについては大小文字が区別されるようになるのがポイントです。より長いパスワード入力を受け入れられるようにするために、サインオン画面における入力フィールドも拡大されています。

さて、バージョン7.5のユーザーは、MFA実装を当面は諦めなくてはならないのでしょうか。別パッケージを前提としますが、そのような必要はありません。2024年12月12日に利用開始が可能になったIBMのセキュリティ製品であるPowerSCバージョン2.2.0.4を利用すれば、IBM i 一台でMFAが利用可能になります。PowerSCサーバーを別途設定し、IBM i ではそのエージェント(クライアント)機能のみを稼働させるのであれば、IBM i 7.4もサポート対象になります。OSとの統合性という意味ではバージョン7.6に優位性がありますが、PowerSCのIBM i へのインストール・マニュアルを見てもシステム値見直しに言及されている箇所は見当たらないので、手軽に実装できそうです。

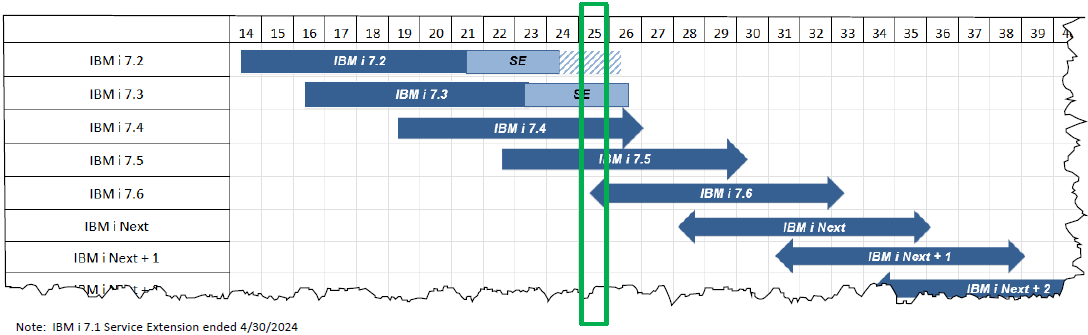

最後に、毎度のことではありますが、IBM i の将来性を示唆するサポート・ロードマップも今回発表に合わせて更新されています。IBM i 7.6が追記され、その先二つのバージョンが表に加わることで、2039年ないしその先までが視野に入っていることがわかります。IBMのスタンスは、この図は目安であって何か特定のタイミングを示唆するものではなく、予告なく変更される可能性がある、ということになっています。とは言え、概ね想定されたスケジュール通りに推移していることは、これまでの歴史が証明していると言えるでしょう。新バージョンが登場する都度、期待通りにロードマップが更新され、より遠い将来が見通せるようになるのは、IBM i ユーザーにとって大きな安心材料になるものと思います。

ではまた