世界的なサイバーセキュリティの現状は厳しい状況

「It's a jungle out there(ジャングルのように無秩序で混乱した状況)」という言い回しがありますが、今日のサイバーセキュリティの現状を一言にまとめるとしたら、これほどぴったりなものはないのかもしれません。最近の世界的な事件は、政治的動機に基づくハッカー、地下犯罪組織、国際詐欺集団、そして国内の至るところに広まっている脆弱性などが混ざり合う「るつぼ」のようなものと結び付いているためです。

まずは、詐欺について見てみましょう。皆さんもお好きな話題なのではないでしょうか。「ナイジェリアの手紙(419詐欺事件)」の素朴な時代が懐かしく思えるとしたら、それはあなただけではありません。近年、詐欺の舞台は大幅に進化しているからです。とは言え、今なお続いている419詐欺の脅威を過小評価してよいというわけではありません。中には、物理的な誘拐や、さらに凶悪な事件に発展するケースもあるからです。しかし、海外旅行でお金を騙し取られるといったイメージは、今日の荒々しく混沌としたデジタルな世界からすると、ずいぶんレトロなものに思えます。

良い知らせとも言えそうなのは、この1年の間に詐欺被害に遭ったとしても、お仲間が大勢いるということです。オンライン本人確認サービスを提供している Social Catfish社によれば、全国的な増加傾向のほんの一端に過ぎないということです。

「2021年、米国人はオンライン詐欺で69億ドルを失いました。2019年の35億ドルから大幅に増え、過去最大額となっています」と、 今週、公開された「State of Internet Scams 2022(インターネット詐欺の現状 2022年版)」調査でSocial Catfish社は述べています。「2020年に世界的規模のパンデミックが始まってから、被害額はほぼ倍増しています。仕事や買い物やデートも、オンラインで行わざるを得なくなったためです。」

| 年齢層 | 2017年被害額 | 2021年被害額 | 増加率 |

|---|---|---|---|

| 20歳未満 | 820万ドル | 1億140万ドル | 1125.92% |

| 20~29歳 | 6,790万ドル | 4億3,110万ドル | 534% |

| 30~39歳 | 1億5,628万7,698ドル | 9億3.730万ドル | 499% |

| 40~49歳 | 2億4,456万1,364ドル | 11億9,000万ドル | 386% |

| 50~59歳 | 2億7,562万1,946ドル | 12億6,000万ドル | 357% |

| 60歳以上 | 3億4,253万1,972ドル | 16億8,000万ドル | 390% |

Social Catfish社のレポートは、FBIのInternet Crime Complaint Center(IC3: インターネット犯罪通報センター)および連邦取引委員会(FTC)によってまとめられた、詐欺事件関連のデータを基にしています。IC3のデータでは、詐欺についてはカリフォルニア州の被害が最大であり、2021年には、被害者数は67,000人以上、総額12億3,000万ドルを詐欺師に奪い取られたことが示されています。

ただし、被害者1人当たりの被害額で見ると、フロリダ州が最多であり、1件の詐欺当たりの平均で約33,300ドルを失っているようです。これに対して、カリフォルニア州は被害者1人当たり約18,300ドルでした。詐欺に対して最も強かったのは、アイオワ州民だったようです。アイオワ州民は1件の詐欺当たり4,700ドルを失ったのみであり、1件当たりの被害額は全州で最少ということでした。

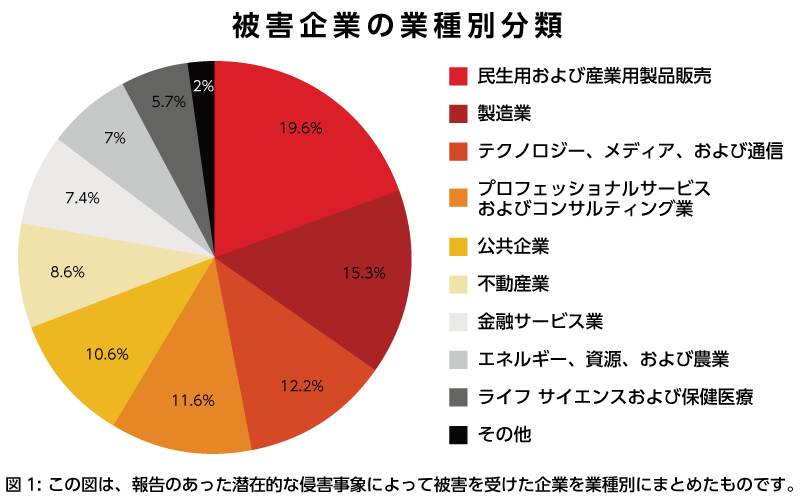

ランサムウェアは、2021年ほどには、6時のニュースで報じられることはなくなっていますが、インターネットにつながっているあらゆる企業および組織にとって、今そこにある危機であり続けています。ランサムウェア脅威の広がりについては、サイバー脅威インテリジェンス プロバイダーのIntel 471社によるレポートを見てみましょう。

先日、リリースされたIntel 471社の「Annual Threat Landscape Report(脅威の展望 年次レポート)」によれば、ランサムウェア攻撃の1番のターゲットとなっているのは、これまでと変わらず北米地域であり、これに欧州が続いています。最も懸念される傾向としては、ランサムウェア グループが、侵害された認証情報の売買を行うハッキング集団と、より洗練されたやり方で連携し合うようになっていることかもしれません。

「脅威アクターは、カーディング フォーラム(カード情報売買サイト)など、他のアクティビティへの関与から、ランサムウェアおよびアクセス侵害に焦点を絞ったオペレーションへと移行しているのが顕著に認められます」と、Intel 471社は同レポートで記しています。「また、アクセス ブローカーとランサムウェアのオペレーターとの提携も増大しているようです。」

一般に、ランサムウェア攻撃は、Citrix、リモート デスクトップ プロトコル(RDP)、セキュア シェル プロトコル(SSH)、および仮想プライベート ネットワーク(VPN)などに使用される認証情報が侵害されることから始まるとIntel 471社は述べます。サイバー犯罪者は、パッチが適用されていない脆弱性を悪用して認証情報を入手する作業を自らの手で行うこともあれば、ハッキング済みの認証情報を闇市場で仕入れることもあります。

「どのようなスキル レベルの脅威アクターでもすぐに悪用できる認証情報や脆弱性が闇市場で簡単に手に入り、世界中の数え切れないほど多くの組織に被害を与えられる状況になっていることからすると、侵害された認証情報、脆弱性、および不具合の悪用は、最もよく用いられる初期アクセス戦術であり続けると評価されます」とIntel 471社はレポートで述べています。

LockBit 2.0は、ランサムウェア攻撃の実行に最も広く用いられているソフトウェアであり、5月に発生したすべてのランサムウェア攻撃の30%を占めているとIntel 471社は報じています。また、Intel 471社が、2021年11月から2022年5月の間にランサムウェア攻撃での使用を検知したものとしては、Conti、Hive、ALPHV、Black Basta、Avos Locker、Vice Society、Quantum、Cuba、およびLVなどもあります。

ソフトウェア ベンダーは、自社製品で新たに見つかった脆弱性に対するパッチの適用に迅速に対応していたように思われるものの、ゼロデイ脆弱性が倍増するなど、2021年における脆弱性増加の潮流を止めるには至らなかったとIntel 471社は述べています。

「また、2021年には、より複雑かつ深刻な脆弱性の増加も確認されています」と同社はレポートで述べています。「米国Cybersecurity and Infrastructure Security Agency(CISA: サイバーセキュリティ インフラストラクチャー セキュリティ庁)によれば、2020年に攻撃に悪用されたことが判明している脆弱性は約120件あり、2021年には、その数は160件に増加しているということです。また、Project Zeroセキュリティ アナリスト チームは、2020年には25例、2021年には58例のゼロデイ攻撃が検知されたことを報告しています。」

2021年12月に初めて見つかり 、今なおIBM iサーバーに被害を及ぼしている、広く報じられたLog4Shellの脆弱性は、2021年11月から2022年5月まで、地下犯罪組織のヒーロー的存在となっていました。モニタリングされた会話の中には、500件近くの「メンション」がありました。犯罪者の会話に登場した、その他の注目すべき脆弱性としては、ProxyShell、ProxyLogon、VMware vCenterおよびVMware vSphere Clientに被害を及ぼす脆弱性があるということです。

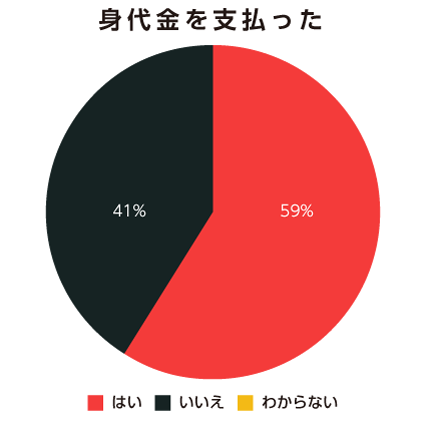

Titaniam社の「State of Data Exfiltration and Extortion 2022(データ盗難および恐喝の現状 2022年版)」レポートによれば、ランサムウェア攻撃は、この5年間で、いつでもどこでも誰でも狙うようになっているということです。同社は、米国各地の107名のセキュリティ専門家を対象に調査を実施し、彼らの71%が、過去5年間にランサムウェア攻撃の被害に遭ったと回答しています。うち40%は、攻撃を受けたのは過去12か月以内だったということです。

また、この調査では、ランサムウェア攻撃の被害者の65%が、併せてデータも盗まれていることが明らかにされました。以前は、そのようなことはなかったと同社は述べています。

「サイバー犯罪者はシステム全体を暗号化することだけにとどめるわけではなくなっているという新たな傾向の出現を目の当たりにします」と同社は述べます。「被害者とのさらなる取引材料にするために、暗号化する前に必ずデータを盗み出しておくようにしているのです。」

Titaniam社のCEOで創業者のArti Raman氏は、身代金脅迫を阻止するためには、企業はもっと先回りした対策を施しておく必要があると述べています。

「残念なことに、検知、バックアップ、およびリカバリー ソリューションに投資しておけば、ランサムウェア対策は万全だと、組織は信じて疑わないようです」とRaman氏はプレス リリースで述べています。「これらの組織は、データ セキュリティを見落としています。データ セキュリティが適切に実装されていない場合、攻撃者を必要以上に勢い付かせ、彼らが獲物を手にする根本的な原因になるのです。」

Raman氏はIBM iのショップについて述べていたわけではありませんが、ミッドレンジの顧客が教訓とすべき点は、このプラットフォームにおけるセキュリティの強化について真剣に考えてみるということです。適切なバックアップおよびリカバリー プロセスを備えておくことは大事なことであり、侵害の発生を検知できるシステムを備えておくことも重要です。

しかし、データが犯罪者の手に渡らないようにしたいのだとしたら、オペレーティング システム、データベース、およびアプリケーションに頑健なセキュリティ構成を実装することによって、そもそも侵害の発生を予防することこそが、組織にとっての最優先事項であるはずです。

まさに、ジャングルを旅するような状況です。だからこそ、それに応じた身支度が必要なのです。